LockBit verschlüsselt jetzt Windows-Domänen mithilfe von Gruppenrichtlinien.

Forscher haben einen neuen LockBit-Ransomware-Stamm entdeckt, der alle Windows-Domänenmitglieder verschlüsseln kann

Laut Bleeping Computer fanden Forscher eine neue LockBit-Ransomware, die die Verschlüsselung von Windows-Domänen durch Nutzung von Active Directory-Gruppenrichtlinien automatisiert.

Die LockBit-Ransomware-Kampagne begann im September 2019 als Service-by-Service-Ransomware-Schema, bei dem Bedrohungsakteure damit beauftragt werden, Netzwerke zu infiltrieren und Geräte zu verschlüsseln.

** Sony PlayStation 5, neue Generation unglaublicher PlayStation-Spiele - Jetzt Kaufen. **

Im Gegenzug zahlen die beschäftigten Affiliates 70-80% des Gesamtbetrags, die restlichen 20% gehen an die LockBit-Gründer.

Ein Sprecher der Bande wirbt für den Ransomware-Vorgang und unterstützt Hacker-Webforen. Nach dem Verbot von Ransomware-Bedenken in Hacking-Foren begann LockBit, eine neue Ransomware-by-Service, LockBit 2.0, auf seiner Datenleck-Site zu verbreiten.

Es gibt eine Vielzahl von Funktionen, die von LockBit 2.0 unterstützt werden, von denen viele bereits in früheren Ransomware-Kampagnen eingesetzt wurden. Es wurde für eine bestimmte Funktion beworben, da die Entwickler sagen, dass die Ransomware-Verbreitung in einer Windows-Domäne automatisiert wurde, sodass keine Skripte erforderlich sind.

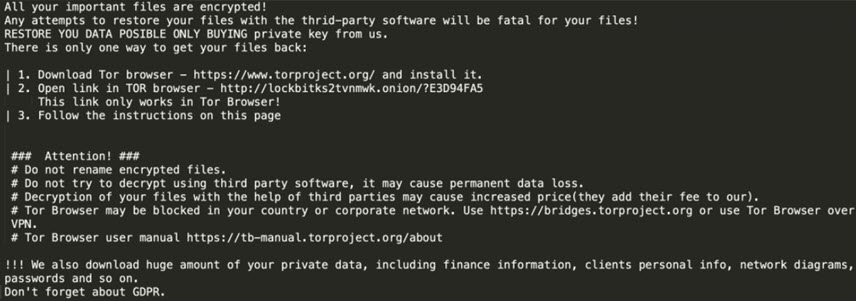

Gruppenrichtlinienaktualisierungen werden von Cyberkriminellen verwendet, um Computer im Zielnetzwerk zu verschlüsseln

Nachdem sie ein Netzwerk infiltriert und die Kontrolle über einen Domänencontroller erlangt haben, verwenden die Bedrohungsakteure Tools von Drittanbietern, um Skripte auszuführen, die Antivirensoftware deaktivieren und dann die Ransomware auf den Netzwerkcomputern starten.

Der Prozess ist automatisiert und ermöglicht daher die Verteilung der Ransomware über mehrere Domänen, wenn sie auf einem Domänencontroller ausgeführt wird. Um Daten zu verschlüsseln, legt die Ransomware neue Gruppenrichtlinien auf dem Domänencontroller fest, die dann über das Netzwerk repliziert werden. Diese Richtlinien verhindern den Echtzeitschutz von Microsoft Defender, Warnungen, Sampling an Microsoft und Standardaktionen zum Erkennen bösartiger Dateien.

Es werden zusätzliche Gruppenrichtlinien eingerichtet, darunter eine, die einen geplanten Prozess auf Windows-Geräten erstellt, um Malware auszuführen.

Die Ransomware führt dann den Befehl a aus, um die Gruppenrichtlinie auf allen Windows-Computern zu aktualisieren.

Während dieses Vorgangs führt die Ransomware auch LDAP-Abfragen für ADS-Domänencontroller durch und verwendet Windows Active Directory-APIs, um eine Liste der Maschinen von den ADS-Domänencontrollern abzurufen.

Die ausführbare Ransomware wird auf den Desktop jedes Geräts in der Liste kopiert und die Die geplante Aufgabe, die von der Gruppenrichtlinie festgelegt wurde, startet die Ransomware.

Da die Ransomware die Benutzerkontensteuerung umgeht, wird die Anwendung unbemerkt im Hintergrund ausgeführt, ohne dass eine externe Warnung zum Verschlüsseln des Geräts erforderlich ist. Obwohl MountLocker die LDAP-Suche in Windows Active Directory-APIs verwendet, ist dies das erste Mal, dass Ransomware Infektionen über Gruppenrichtlinien automatisch verteilen kann.

Tales From the Trenches; a Lockbit Ransomware Story, LockBit Telemetry Map, Malware stehlt 5,8 Millionen Facebook-Passwörter.

- Zugriffe: 459