Windows gewährt unprivilegierten Benutzer zugriff auf system32.

Microsoft Windows gewährt unprivilegierten Benutzerzugriff auf system32\config-Dateien

Betroffen sind Windows 10 und Windows 11 ( Insider Preview-Build ) Benutzer.

In beiden Betriebssystemen wurde eine kritische Sicherheitslücke entdeckt, die es einem Angreifer ermöglichen könnte, Software zu installieren sowie Benutzerdaten anzeigen zu lassen, ändern oder zu löschen. Angreifer können mit Hilfe dieser Schwachstelle auch neue Benutzerkonten mit vollen Benutzerrechten erstellen.

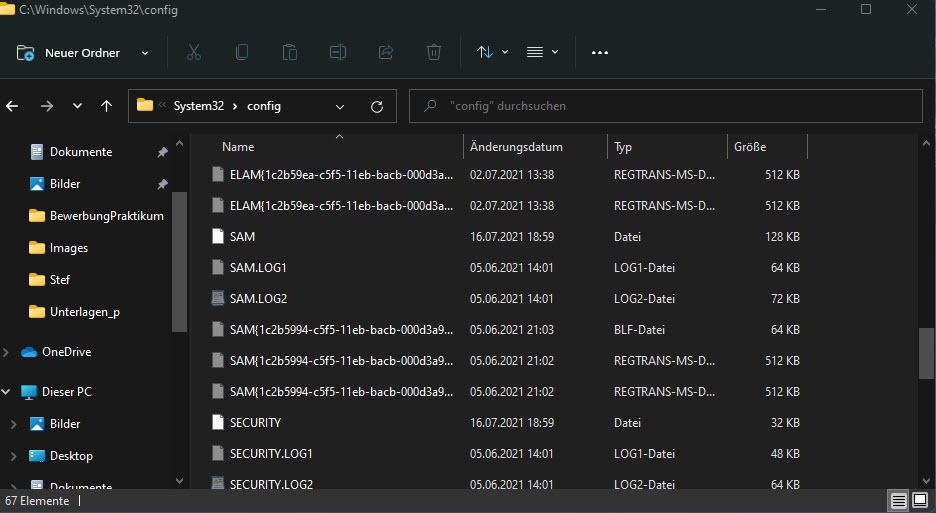

Dies liegt daran, dass ab Windows 10, Version 1809, Benutzern ohne Administratorrechte Lesezugriff auf Dateien im Verzeichnis %windir%\system32\config gewährt wird.

Dieses Verzeichnis enthält sehr wichtige Systemdateien wie DEFAULT, SYSTEM, SAM, SECURITY.., die sensible Benutzerdaten wie verschlüsselte Passwörter, Registrierungsschlüssel, Einstellungen usw. speichern.

Microsoft Windows 10 Professional 32-bit/64-bit 1 Lizenz | PC | Aktivierungscode |Box

Microsoft hat dieser Schwachstelle den Namen CVE-2021-36934 Microsoft zugewiesen, öffentlich aber, ist diese Schwachstelle unter den Namen HiveNightmare und SeriousSAM bekannt geworden.

Betroffene Windows-Versionen:

Windows 10 version 1809

Windows 10 version 1909

Windows 10 version 2004

Windows 10 version 20H2

Windows 10 version 21H1

Windows Server 2019

Windows Server version 2004

Windows Server version 20H2

Windows 11 preview builds

Auswirkungen:

Es liegt eine Sicherheitsanfälligkeit bezüglich der Erhöhung von Berechtigungen vor (Elevation of Privilege Vulnerability), die durch zu freizügige Zugriffssteuerungslisten (ACLs) für mehrere Systemdateien, einschließlich der Security Accounts Manager (SAM)-Datenbank, verursacht wird.

Ein Angreifer, der diese Sicherheitsanfälligkeit erfolgreich ausnutzt, kann beliebigen Code mit SYSTEM-Berechtigungen ausführen. Ein Angreifer könnte dann Programme installieren;

Daten anzeigen, ändern oder löschen; oder erstellen Sie neue Konten mit vollen Benutzerrechten. Ein Angreifer muss in der Lage sein, Code auf einem Opfersystem auszuführen, um diese Sicherheitsanfälligkeit auszunutzen.

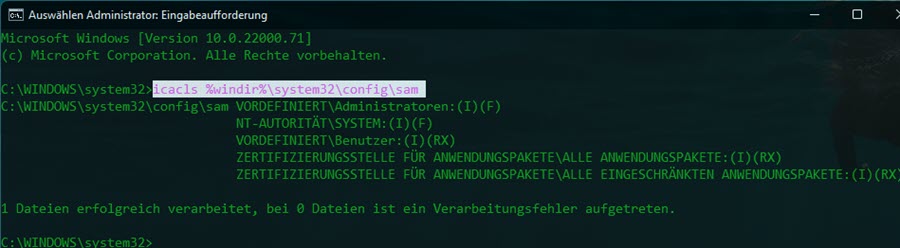

So überprüfen Sie, ob Sie betroffen sind:

Öffnen Sie die Eingabeaufforderung als Administrator und führen Sie den folgenden Befehl aus:

icacls %windir%\system32\config\samWenn der Befehl „Erfolgreich verarbeitet 1 Dateien; Fehler bei der Verarbeitung von 0 Dateien“ zusammen mit „BUILTIN\Users“, die in den Dateiberechtigungsinformationen erwähnt werden, ausgebt, bedeutet, dass Ihr System anfällig ist.

Wenn der Befehl „Zugriff verweigert. 0 Dateien erfolgreich verarbeitet; Fehler bei der Verarbeitung von 1 Dateien“ oder Sie sehen „BUILTIN\Users“ nicht in den Dateiberechtigungsinformationen erwähnt, Ihr System ist nicht anfällig.

Problemumgehung /Fix bzw. Workaround :

Microsoft bietet folgende Problemumgehung, um diese Sicherheitsanfälligkeit zu verhindern oder zu schützen, bis ein Sicherheitsupdate für betroffene Windows-Versionen veröffentlicht wird:

Beschränken Sie zunächst den Zugriff auf den Inhalt des Verzeichnisses %windir%\system32\config mit einer der folgenden Methoden:

Öffnen Sie die Eingabeaufforderung als Administrator und führen Sie den folgenden Befehl aus:

icacls %windir%\system32\config\*.* /inheritance:eoder

Öffnen Sie PowerShell als Administrator und führen Sie folgenden Befehl aus:

vssadmin list shadowsWenn auf Ihrem Gerät Schattenkopien vorhanden sind, führen Sie den folgenden Befehl aus, um sie zu löschen:

vssadmin delete shadows /for=c: /Quiet

Es entfernt alle vorhandenen Schattenkopien.

Derzeit arbeitet Microsoft an einem Update, das in Kürze veröffentlicht wird, um vor dieser Sicherheitsanfälligkeit zu schützen.

Mit besten Dank an CERT für die Bereitstellung von Methoden zur Überprüfung und Behebung der Schwachstelle.

Microsoft Exploitability Index

- Zugriffe: 451